近期受到很多用蓝科lankeCMS网站源码做的网站的客户反馈首页文件index.htMl和M.htMl被篡改增加了跳转代码,导致从百度点击进来的直接跳转到世界杯体育网站上去,而且百度快照收录的标题也被篡改了,通过客户的叙述,发现此源码是用tp架构二次开发的,其中源码文件loginAction.claSS.php和TextAction.claSS.php被作者加密了,具体内容无法解密,用的是混淆加密,被篡改的客户基本都是在同一时间批量被篡改,跳转的网址也是一致的,了解情况后我们SINE安全立即安全技术对客户网站进行排查和溯源。

客户使用的是单独linux服务器,上面只放了一个网站,用的是蓝科CMS做的网站,当时做网站的时候价格也很便宜,没想到用了不到一年就出现了网站被黑被篡改跳转到其他网站的情况,而且网站源码中的index.php,MySQL.php,config.php都被删除了,根目录中只剩下了index.htMl和M.htMl,这2个文件的内容头部都被增加了加密的代码,代码图片如下:

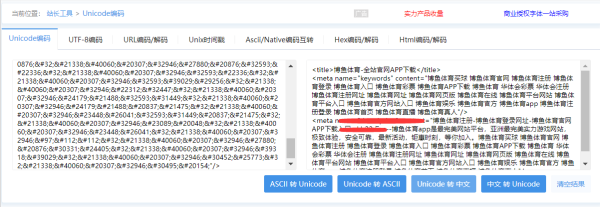

这些加密的网站tdk代码其实是Unicode编码,解码后的内容是一些关于体育违规内容,导致在搜索引擎收录的快照标题描述直接也被篡改成这些内容了,说到这里您可能会问为什么会攻击我们的网站篡改成这样,其实是因为黑客利用关键词的排名来做一些灰色行业,然后根据搜索引擎点击的直接跳转,而直接输入网站域名的话是不跳转的,而且很多客户网站被攻击后首先找到的就是网站建设人员,让他们去处理被篡改的问题,其实他们是通过备份文件去恢复,然后治标不治本,没过多久旧又被篡改了,反复篡改导致网站的权重以及收录的排名全部下降了。

客户实在没招了从网上找到我们SINE安全来寻求网站漏洞修复的技术支持,对整体的网站代码进行详细的审计,对木马后门的清理以及免杀的后门代码进行了一一对比,对网站后台的访问以及附件目录Uploads的脚本权限设置,对缓存目录RuntiMe进行了权限设置,开启了伪静态uRl模式,对整理代码进行了安全加固,对日志进行了溯源,发现在2022年3月份的时候就已经被上传了木马后门,而且源码作者当初加密的2个文件属于后台目录里的,建议一定要对后台目录加固,如果对程序代码不熟悉的话可以向网站安全公司寻求技术支持。